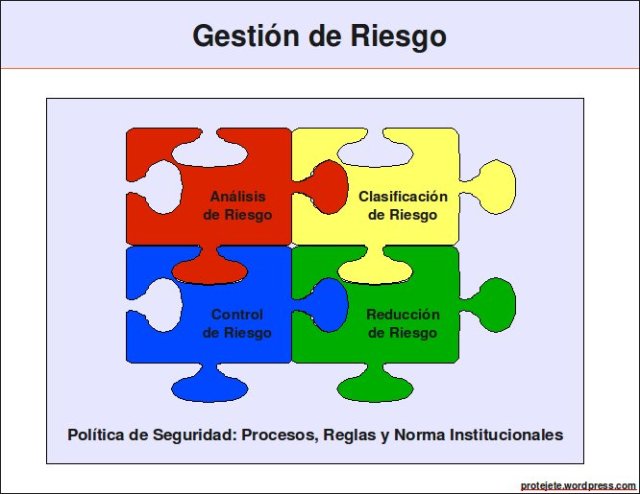

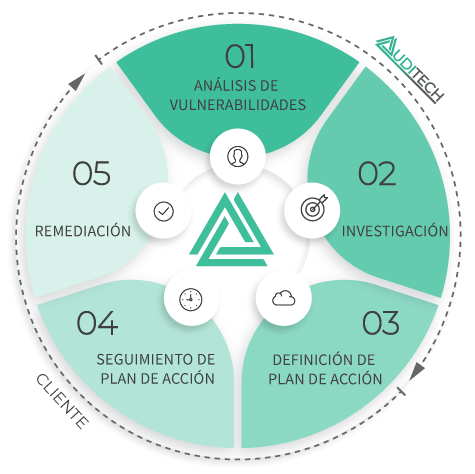

Aplicación de la Seguridad Informática.: B. CLASIFICACIÓN DE LOS PRINCIPALES RIESGOS DE LA SEGURIDAD INFORMÁTICA.

Ingeniería Systems: Categorías de amenazas a la seguridad de red, Seguridad física, Tipos de vulnerabilidades de seguridad - CCNA1 V5 - CISCO C11

Evaluación de vulnerabilidades | Software de gestión de vulnerabilidades - ManageEngine Vulnerability Manager Plus